Tradycyjny model testowania bezpieczeństwa zakładał wyraźny podział ról. Deweloperzy pisali kod, zespoły operacyjne zarządzały infrastrukturą, a testerzy weryfikowali produkt, zazwyczaj pod koniec cyklu wytwórczego. Taki układ długo się sprawdzał, ale nie nadąża już za rosnącą liczbą zagrożeń i tempem wdrożeń.

W podejściu DevSecOps bezpieczeństwo staje się integralną częścią procesu DevOps. Nie jest już dodatkiem na koniec, ale komponentem obecnym od samego początku. W rezultacie każda decyzja projektowa czy linia kodu uwzględnia aspekt bezpieczeństwa.

Wspólna odpowiedzialność za bezpieczeństwo

Największa zmiana, jaką przynosi DevSecOps, to nowe podejście do odpowiedzialności. Zamiast traktować bezpieczeństwo jako domenę wyspecjalizowanego zespołu, staje się ono wspólnym zobowiązaniem wszystkich zaangażowanych stron. To wymaga nie tylko zmiany procesów, ale też sposobu myślenia.

Liderzy zespołów testowych muszą przygotować się na to, że nawet doświadczeni testerzy będą potrzebować nowych kompetencji. Z kolei deweloperzy coraz częściej samodzielnie analizują swój kod pod kątem podatności. Taka zmiana nie zadziała bez inwestycji w szkolenia oraz bez budowania kultury, w której bezpieczeństwo to wartość podstawowa, nie tylko na papierze.

Przesunięcie testów bezpieczeństwa na wcześniejsze etapy

Centralnym elementem DevSecOps jest koncepcja "Shift Left Security", czyli przesunięcie testów bezpieczeństwa na wcześniejsze etapy cyklu życia oprogramowania. Zamiast testować produkt dopiero po wdrożeniu, zespoły identyfikują ryzyka już na etapie projektowania. To podejście znajduje odzwierciedlenie m.in. w modelowaniu zagrożeń (threat modeling), które pozwala wykryć potencjalne luki jeszcze zanim powstanie kod. Deweloperzy mogą uwzględniać aspekty bezpieczeństwa w testach jednostkowych, a eksperci ds. bezpieczeństwa uczestniczą w przeglądach kodu. Taka strategia pozwala ograniczyć koszty naprawy błędów. Im wcześniej je wykryjemy, tym mniejsze straty.

Automatyzacja jako fundament

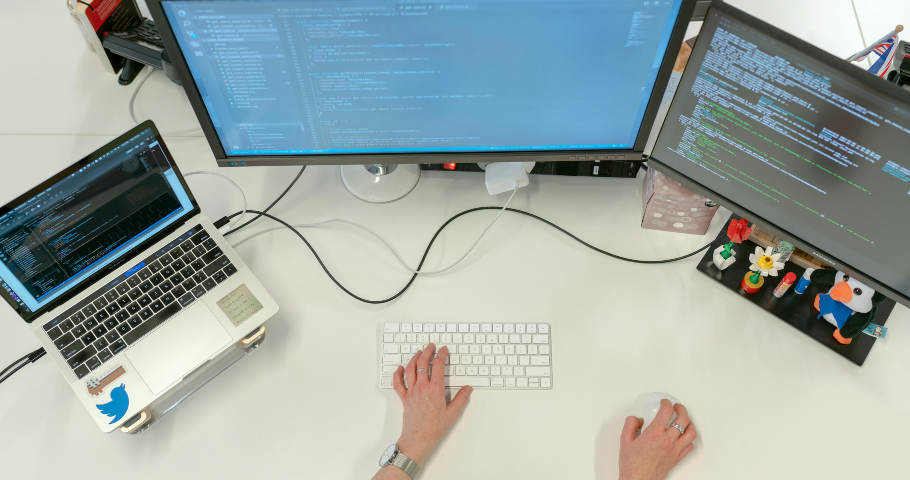

Automatyzacja testów bezpieczeństwa to jeden z filarów skutecznego DevSecOps. Dzięki integracji narzędzi z potokiem CI/CD, każda zmiana w kodzie może być automatycznie weryfikowana pod kątem bezpieczeństwa – bez opóźniania procesu wdrożeniowego.

Wśród najważniejszych narzędzi i technik znajdują się:

- statyczna analiza kodu (SAST), która pozwala na wykrywanie podatności bez uruchamiania aplikacji, analizując kod źródłowy,

- dynamiczne testy bezpieczeństwa (DAST), badające zachowanie działającej aplikacji, symulując rzeczywiste ataki,

- analiza składu oprogramowania (SCA), która kontroluje biblioteki zewnętrzne i zależności, które mogą wprowadzać luki,

- wykrywanie sekretów, które sprawdza, czy w kodzie nie znalazły się dane wrażliwe, takie jak klucze API czy hasła.

Zautomatyzowany pipeline to serce DevSecOps. Na każdym etapie – od analizy statycznej kodu (SAST), przez testy dynamiczne (DAST), aż po skanowanie infrastruktury i sprawdzenie zgodności z regulacjami – bezpieczeństwo staje się integralną częścią procesu. Na poniższej grafice widać przykład takiego podejścia, w którym kolejne kroki odbywają się automatycznie w ramach CI/CD.

Każdy zielony blok na grafice reprezentuje istotny etap związany z bezpieczeństwem w ramach procesu CI/CD. Oto, jak działają i dlaczego są ważne:

Każdy zielony blok na grafice reprezentuje istotny etap związany z bezpieczeństwem w ramach procesu CI/CD. Oto, jak działają i dlaczego są ważne:

- SAST (Static Application Security Testing) to pierwszy moment, w którym bezpieczeństwo „wchodzi do gry”. Analiza statyczna kodu pozwala wykrywać podatności jeszcze przed uruchomieniem aplikacji – czyli wtedy, gdy ich naprawa jest najtańsza. Narzędzia SAST skanują kod źródłowy pod kątem znanych wzorców błędów i luk (np. SQL Injection czy XSS).

- DAST (Dynamic Application Security Testing). Gdy aplikacja zostaje uruchomiona w środowisku testowym, przechodzimy do testów dynamicznych. DAST zachowuje się jak zewnętrzny atakujący, tzn. analizuje działającą aplikację, symulując rzeczywiste ataki bez dostępu do jej kodu źródłowego. Dzięki temu możliwe jest wykrycie luk, które nie były widoczne na poziomie statycznej analizy.

- Skanowanie infrastruktury (Infrastructure Scanning). Bezpieczna aplikacja musi też działać w odpowiednio zabezpieczonym środowisku. Ten etap obejmuje analizę konfiguracji serwerów, kontenerów, baz danych, zależności oraz innych komponentów infrastruktury. Celem jest wykrycie błędów konfiguracyjnych i znanych podatności w środowisku uruchomieniowym.

- Compliance Check. Na koniec, zanim pipeline przepuści zmiany dalej, warto upewnić się, że produkt spełnia wymogi regulacyjne, wewnętrzne polityki bezpieczeństwa oraz standardy branżowe (np. ISO, OWASP, PCI DSS). Taki audyt może być częściowo zautomatyzowany i chroni firmę przed ryzykiem prawnym oraz reputacyjnym.

Testowanie nie kończy się na wdrożeniu

Komplementarną do "Shift Left" koncepcją jest "Shift Right", czyli rozszerzenie testowania na środowisko produkcyjne. W praktyce oznacza to, że bezpieczeństwo nie kończy się wraz z zakończeniem developmentu. Wręcz przeciwnie, luki mogą pojawić się także po wdrożeniu, np. w wyniku zmian w bibliotekach czy konfiguracjach.

W DevSecOps nieodłącznym elementem staje się więc ciągłe monitorowanie aplikacji: analiza logów, wykrywanie anomalii, a także testowanie w środowisku produkcyjnym. Testerzy aktywnie współpracują tu z zespołami operacyjnymi, biorąc udział w planowaniu testów po wdrożeniu i tworzeniu planów reagowania na incydenty.

Wyzwania wdrożenia DevSecOps

Transformacja procesów testowych w kierunku DevSecOps wiąże się z licznymi wyzwaniami. Pierwszym z nich jest inercja organizacyjna, czyli przekonanie zespołów do zmiany ugruntowanych praktyk i przyjęcia nowych odpowiedzialności. Organizacje często napotykają opór związany z poszerzeniem zakresu obowiązków testerów i deweloperów o zadania związane z bezpieczeństwem.

Drugim wyzwaniem jest selekcja i integracja odpowiednich narzędzi. Automatyzacja testów bezpieczeństwa wymaga starannego doboru rozwiązań, które będą kompatybilne z istniejącą infrastrukturą i procesami. Narzędzia muszą być zintegrowane z potokiem CI/CD i skonfigurowane tak, aby minimalizować liczbę fałszywych alarmów, które mogłyby prowadzić do ignorowania ostrzeżeń.

Trzecim wyzwaniem jest zapewnienie odpowiednich kompetencji. Testerzy tradycyjnie koncentrujący się na funkcjonalności potrzebują rozszerzyć swoją wiedzę o aspekty bezpieczeństwa, a organizacje muszą inwestować w systematyczne szkolenia i budowanie świadomości.

Jak mierzyć skuteczność?

Nowy model testowania wymusza także inne podejście do metryk. W tradycyjnych modelach kluczowe były liczby: błędy, pokrycie kodu, liczba testów. DevSecOps dodaje nowe wymiary:

- czas wykrycia i usunięcia podatności,

- liczba luk, które trafiły do produkcji,

- czas reakcji na incydenty,

- stabilność zabezpieczeń w kolejnych iteracjach.

Regularne monitorowanie tych wskaźników pozwala realnie ocenić, czy transformacja przynosi efekty i gdzie jeszcze trzeba poprawić proces.

Podsumowanie

Nie chodzi o to, by tester stał się specjalistą od bezpieczeństwa. Ale musi rozumieć, gdzie czyhają ryzyka i wiedzieć, jak je sprawdzać. Bez tego testowanie będzie zawsze o krok za potrzebami.

Redakcja

Redakcja