Tester funkcjonalny i pentester teoretycznie zajmują się czymś innym. Jeden sprawdza, czy oprogramowanie działa zgodnie z wymaganiami, drugi szuka dziur, przez które da się włamać. Ale kiedy przyjrzymy się bliżej temu, jak pracują zespoły security, okazuje się, że wiele ich praktyk może być bardzo przydatnych również w "zwykłym" testowaniu. Szczególnie teraz, gdy systemy są coraz bardziej złożone, środowiska ciągle się zmieniają, a alertów przybywa szybciej, niż rąk do pracy.

Zebraliśmy kilka najciekawszych wniosków z raportu The State of Pentesting 2025, które warto znać. Chcemy się nimi z wami podzielić.

Zacznij testować jak atakujący

Pentesterzy patrzą na system z zupełnie innej perspektywy niż większość testerów funkcjonalnych. Nie interesuje ich, czy coś działa, chcą wiedzieć, czy da się to złamać, oszukać, albo obejść. To nastawienie widać już na poziomie planowania: nie piszą przypadków testowych pod wymagania, tylko analizują, gdzie mogłoby być słabo.

To podejście można przenieść do testów eksploracyjnych. Zamiast klikać "zgodnie z procesem", spróbuj przetestować system wbrew założeniom. Przeklej dane nie z tej kategorii, co trzeba. Cofnij się w połowie procesu. Spróbuj uzyskać dostęp do widoku, którego nie powinieneś widzieć. Testując jak atakujący, nie tylko wyłapiesz więcej defektów, ale też uczysz się jak rozumieć aplikację od środka.

Lepiej mniej, ale z sensem

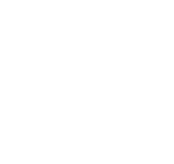

Z raportu wynika, że firmy mają średnio 75 różnych narzędzi bezpieczeństwa. To prowadzi do przeciążenia informacjami. Organizacje z ponad 100 narzędziami dostają nawet 3000 alertów tygodniowo. I choć brzmi to jak "więcej = lepiej", w praktyce oznacza jedno: trzeba nauczyć się wybierać to, co naprawdę ważne.

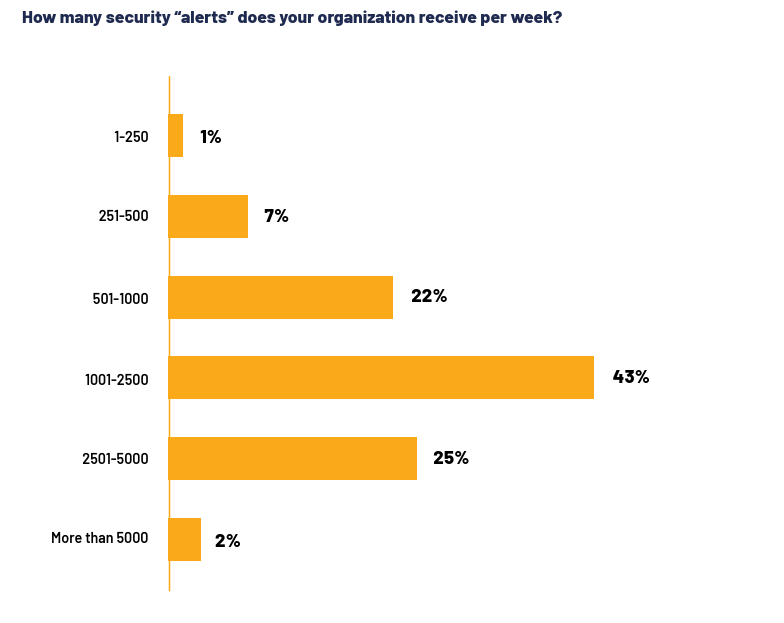

Automatyzacja? Jak najbardziej, tylko z głową

Jeszcze 5-10 lat temu większość firm nie chciała słyszeć o automatycznych pentestach. Za duże ryzyko, że coś się "wywali". Dziś 55% organizacji używa takich narzędzi w ramach testów wewnętrznych, a prawie 50% CISO (ang. Chief Information Security Officer, czyli Dyrektor ds. Bezpieczeństwa Informacji) wskazuje je jako główną metodę wykrywania luk. To oznacza jedno: automatyzacja nie jest już nowinką, tylko codziennym narzędziem pracy.

Testerzy mogą z tego wyciągnąć prosty wniosek. Warto automatyzować, ale nie wszystko i nie za wszelką cenę. Automaty dobrze radzą sobie z tym, co powtarzalne i przewidywalne. Człowiek - z tym, co dziwne i nieoczywiste. W security już to wiedzą i z sukcesem łączą jedno z drugim. QA też może.

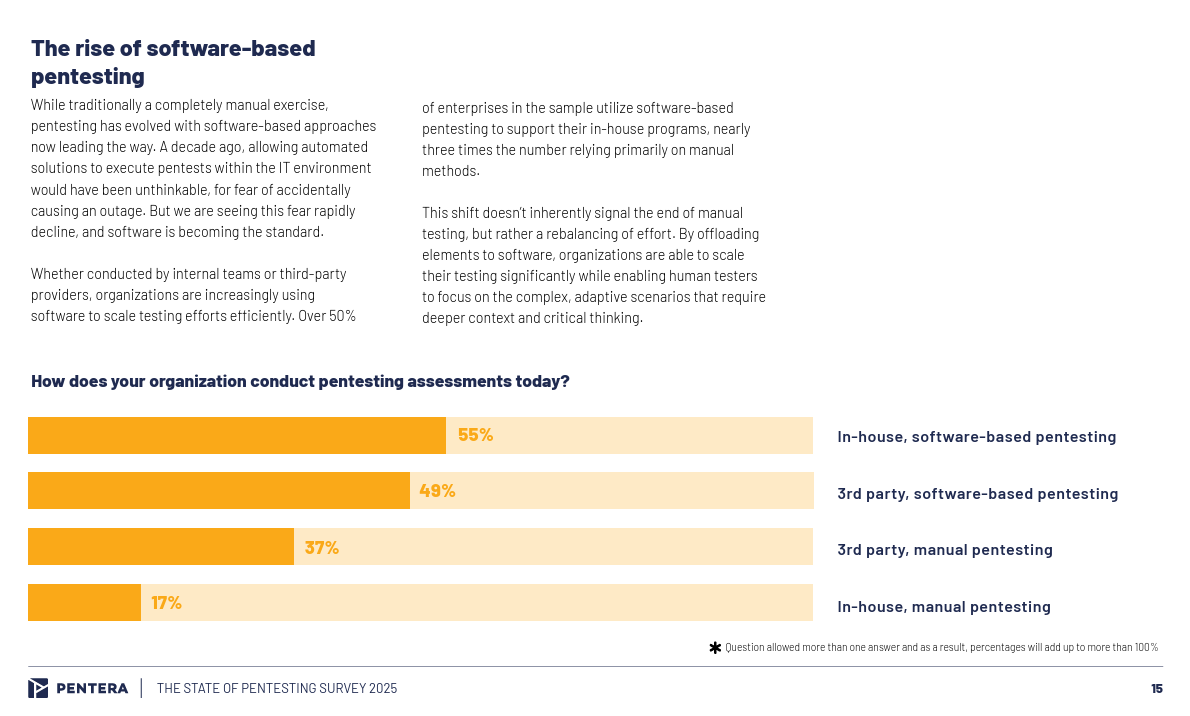

Raport to komunikat dla zespołu

Z raportu wynika, że 47% organizacji dzieli się wynikami pentestów z zarządem, a kolejne 47% - z zespołem IT, który zajmuje się naprawą. To pokazuje, że raport z testów nie jest tylko zbiorem defektów, ale też narzędziem do rozmowy o ryzyku i o tym, co trzeba poprawić teraz, a co może poczekać.

W obszarze testów funkcjonalnych to podejście dopiero się przebija. Zamiast zgłaszać błąd "bo nie działa", warto pokazać dlaczego to ważne, kto na tym ucierpi, ile to może kosztować. Security robi to od lat, bo musi i właśnie dlatego ich głos często trafia na wyższe poziomy organizacji.

Nie testujesz aplikacji, tylko cały system

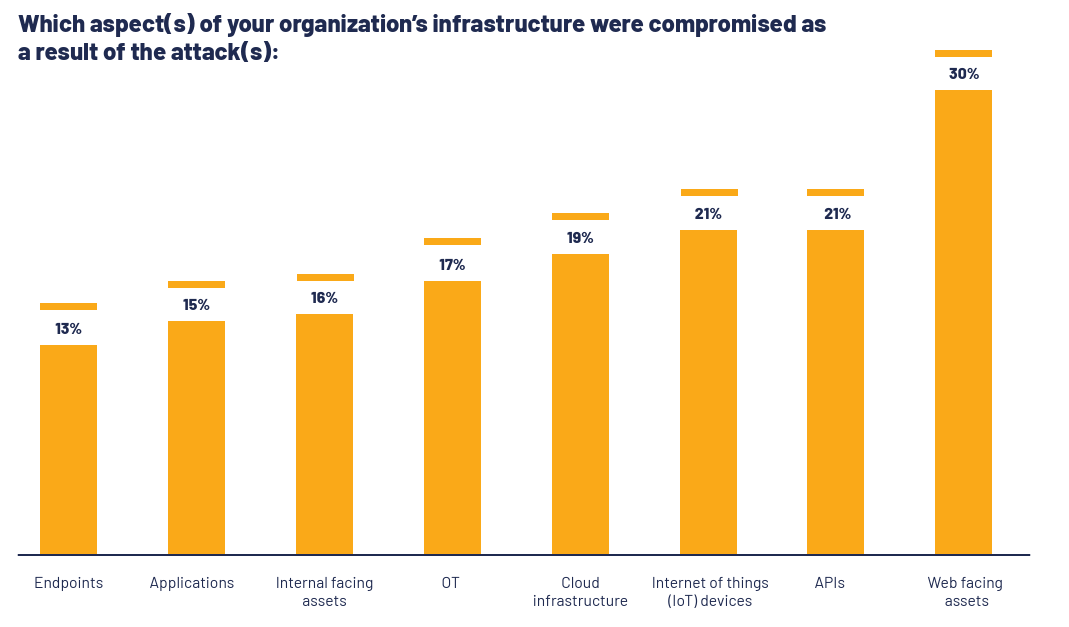

Z perspektywy pentestera nie ma "bezpiecznych" obszarów. Włamania zdarzają się wszędzie, najczęściej na frontach publicznych (30%), ale też przez API, IoT, chmurę czy aplikacje wewnętrzne. Atakujący nie gra według zasad, bierze to, co dostępne i słabo zabezpieczone.

To ważna wskazówka dla testerów, aby nie skupiać się tylko na GUI i flowach użytkownika, tylko sprawdzać, jak aplikacja zachowuje się przy złym lub dziwnym inputcie. Przetestuj komunikację z API. Zastanów się, jak wygląda integracja z innymi systemami. Nawet najlepszy interfejs nie ochroni cię przed błędami na poziomie danych, uprawnień czy konfiguracji.

Jeśli coś się zmienia, testuj to od razu

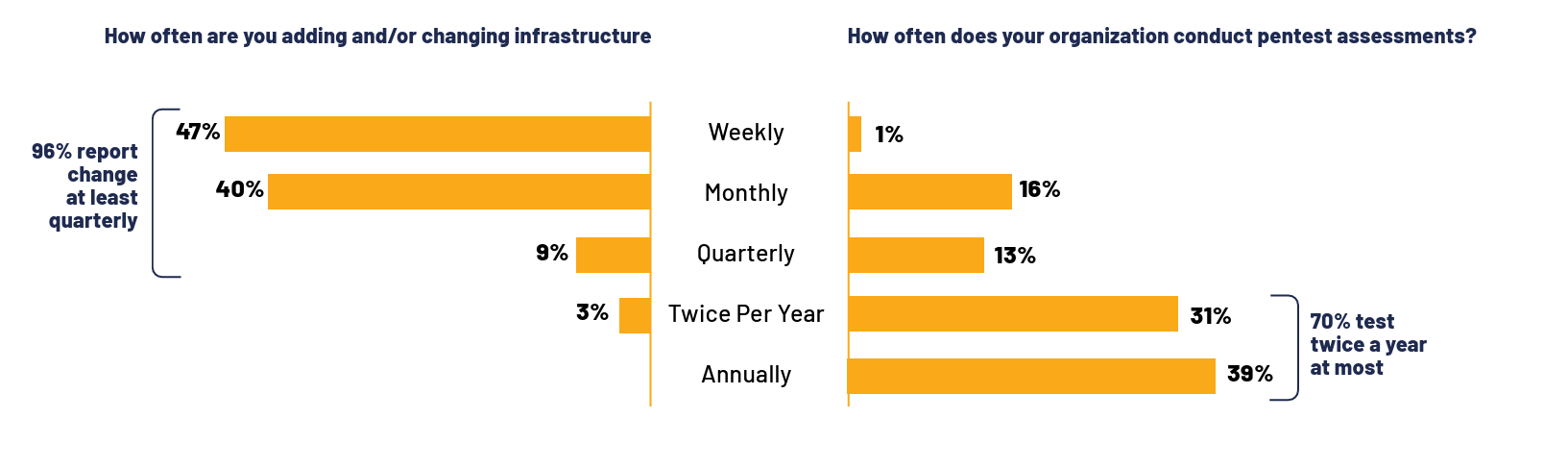

96% firm wprowadza zmiany w systemach co najmniej raz na kwartał, ale tylko 30% testuje z taką częstotliwością. To oznacza, że przez większość czasu organizacje nie mają pewności, czy ich zabezpieczenia w ogóle jeszcze działają.

Z testowaniem aplikacji bywa podobnie. Kiedy CI/CD działa pełną parą, łatwo przeoczyć, że release’y są w miarę regularne, ale testy już nie. Warto patrzeć, co zmienia się w środowisku i upewnić się, że testy nadążają. Jeśli nie, może się okazać, że najważniejsze przypadki są sprawdzane raz na rok. A wtedy nawet najdroższy pipeline niewiele da.

Mamy te same problemy, tylko w innych kolorach

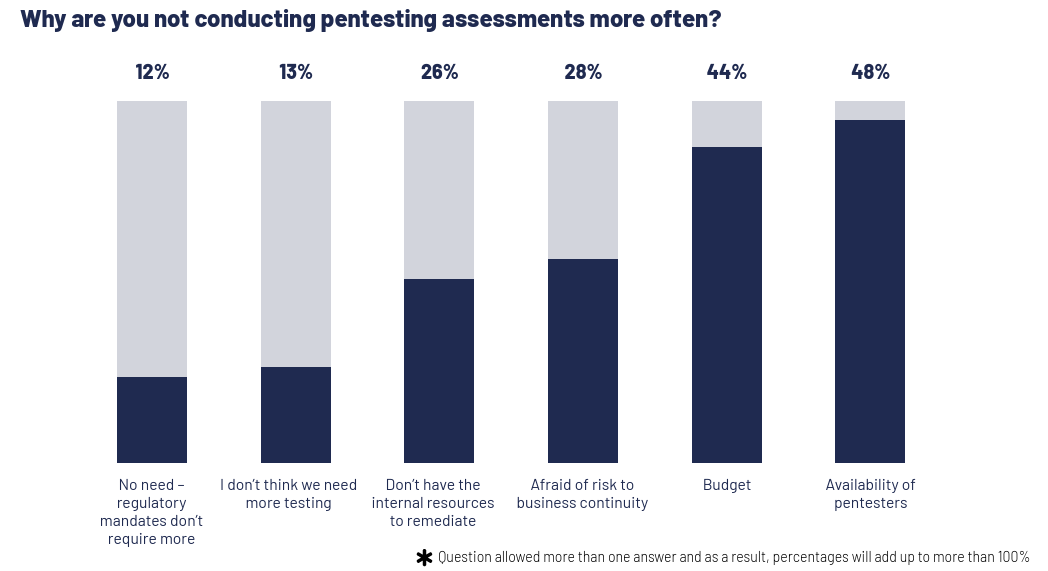

Pentesterzy narzekają na brak czasu i ograniczone budżety. Brzmi znajomo? 44% CISO mówi, że budżet ogranicza im częstotliwość testów, a dostępność pentesterów to problem numer jeden już trzeci rok z rzędu.

Testerzy żyją w podobnej rzeczywistości. Tyle że rzadko o tym rozmawiamy wspólnie. Tymczasem właśnie te ograniczenia są punktem wyjścia do lepszej współpracy. Gdy brakuje rąk, warto się wymieniać wiedzą. Gdy nie ma budżetu na kolejne testy, może warto skorzystać z tego, co już zrobił zespół security. Albo odwrotnie - pokazać im, co wykryliśmy na poziomie funkcjonalnym, zanim coś wypłynie szerzej.

Testerzy żyją w podobnej rzeczywistości. Tyle że rzadko o tym rozmawiamy wspólnie. Tymczasem właśnie te ograniczenia są punktem wyjścia do lepszej współpracy. Gdy brakuje rąk, warto się wymieniać wiedzą. Gdy nie ma budżetu na kolejne testy, może warto skorzystać z tego, co już zrobił zespół security. Albo odwrotnie - pokazać im, co wykryliśmy na poziomie funkcjonalnym, zanim coś wypłynie szerzej.

Podsumowując

Jakie lekcje mogą wynieść testerzy z branży security? Podejście ofensywne, umiejętność priorytetyzacji, otwartość na automatyzację, kompetencje komunikacyjne i szerokie spojrzenie na infrastrukturę. To wszystko pozwala nie tylko lepiej testować, ale też lepiej rozumieć, po co testujemy, a to z kolei wiedza, która pozostaje aktualna niezależnie od tego, czy mierzymy się z defektem funkcjonalnym, czy z luką bezpieczeństwa.

Z pełną wersją raportu zapoznacie się tutaj.

Redakcja

Redakcja