Dlaczego warto testować wcześnie?

Koncepcja Shift Left, czyli przesunięcia testów na wcześniejsze etapy cyklu tworzenia oprogramowania, ma solidne podstawy. Badania pokazują, że naprawa błędów wykrytych dopiero po wdrożeniu może kosztować nawet dziesięć razy więcej niż w fazie implementacji. Wczesne testy to nie tylko oszczędność, ale też lepsza jakość kodu i szybsze wdrażanie rozwiązań.

Jakie metodyki testowania wybrać?

White-box, black-box czy gray-box? Każde z nich odpowiada innemu scenariuszowi:

- white-box testing daje testerowi pełen wgląd w strukturę aplikacji i kod źródłowy. To podejście dobrze sprawdza się w analizie wewnętrznych mechanizmów i weryfikacji zabezpieczeń na poziomie implementacji,

- black-box testing bazuje na braku wiedzy o wnętrzu aplikacji. Umożliwia spojrzenie z perspektywy potencjalnego atakującego – stąd częste zastosowanie w testach penetracyjnych,

- gray-box testing łączy oba podejścia – tester zna np. dokumentację API lub sposób zarządzania sesją, co pozwala skuteczniej ocenić rzeczywiste ryzyka.

OWASP Testing Guide

Przewodnik testowy OWASP to punkt odniesienia w testowaniu penetracyjnym aplikacji webowych. Oferuje zestaw praktyk dopasowanych do różnych etapów SDLC – elastyczny framework, który można łatwo dostosować do potrzeb zespołu.

Narzędzia do testowania bezpieczeństwa

Dobre narzędzia potrafią naprawdę dużo zrobić za Ciebie, pod warunkiem, że wiesz, jak ich użyć. W testowaniu bezpieczeństwa królują dwie główne kategorie: SAST i DAST. Te dwa filary automatyzacji omawiamy poniżej:

- SAST (Static Application Security Testing) analizuje kod bez jego uruchamiania. Narzędzia jak SonarQube czy Checkmarx integrują się z IDE, wspierając wykrywanie błędów na bieżąco.

- DAST (Dynamic Application Security Testing) działa na działającej aplikacji. Przykłady? OWASP ZAP czy Burp Suite – świetne do testów w środowiskach testowych i produkcyjnych.

OWASP ZAP

OWASP ZAP (Zed Attack Proxy) to jedno z najbardziej rozpoznawalnych, a jednocześnie przystępnych narzędzi do dynamicznego testowania bezpieczeństwa. Jest darmowe, łatwe do uruchomienia i oferuje zarówno tryb automatyczny, jak i ręczne skanowanie. Dzięki możliwości integracji z narzędziami CI/CD (np. Jenkins, Azure DevOps), ZAP dobrze sprawdza się zarówno w środowiskach testowych, jak i produkcyjnych.

Postman

W nowoczesnych aplikacjach webowych testowanie API jest nie mniej ważne niż testowanie interfejsu użytkownika. Postman – znany głównie jako narzędzie do testowania REST API – pozwala nie tylko na tworzenie i wysyłanie żądań HTTP, ale również na definiowanie testów, symulację nietypowych scenariuszy i analizę odpowiedzi pod kątem bezpieczeństwa. To dobry punkt wyjścia, zwłaszcza gdy API stanowi kluczowy komponent aplikacji.

Jak testować skutecznie?

Planowanie oparte na ryzyku

Testowanie bezpieczeństwa nie polega na „sprawdzaniu wszystkiego po trochu”. Największy sens ma tam, gdzie ryzyko jest największe. Dlatego dobrym punktem wyjścia jest identyfikacja najbardziej podatnych obszarów (np. z wykorzystaniem OWASP Top 10) i ocena, które z nich mogą mieć realny wpływ na działanie aplikacji lub bezpieczeństwo danych. Na tej podstawie łatwiej ustalić priorytety i efektywnie rozłożyć zasoby testowe.

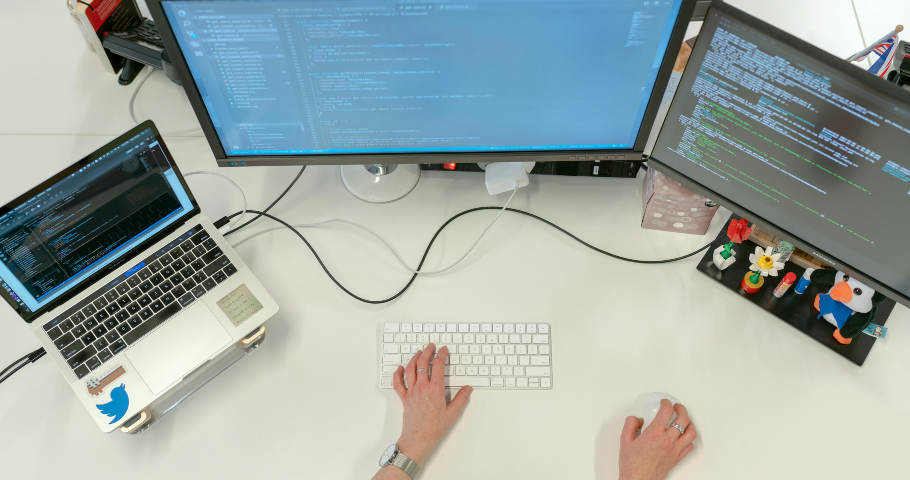

Automatyzacja i CI/CD – szybciej nie znaczy mniej dokładnie

Im wcześniej wykryjesz lukę, tym mniejszy koszt jej naprawy. Dlatego warto wbudować testy bezpieczeństwa bezpośrednio w pipeline CI/CD. SAST może działać przy każdym commicie, analizując kod już na poziomie IDE. DAST z kolei dobrze sprawdza się na etapie testów integracyjnych – skanując aplikację działającą w środowisku stagingowym. To nie tylko skraca czas reakcji, ale też pozwala wyłapać problemy zanim trafią do użytkowników.

Jak radzić sobie z fałszywymi alarmami?

Automatyczne skanery bywają nadgorliwe. To, co wygląda podejrzanie dla algorytmu, w praktyce często okazuje się fałszywym alarmem. Dlatego warto zadbać o trzy rzeczy:

- dostrojenie narzędzi do specyfiki testowanej aplikacji,

- dobrze zdefiniowany proces przeglądu alertów (triaż),

- analizę wyników z uwzględnieniem kontekstu technicznego i biznesowego.

Dzięki temu testy automatyczne stają się wsparciem, a nie źródłem frustracji.

Wyzwania w nowoczesnych architekturach

Mikroserwisy i środowiska chmurowe

Aplikacje zbudowane z wielu mniejszych usług wymagają innego podejścia niż klasyczne monolity. Każda usługa ma własne punkty styku, konfiguracje i zależności – a to oznacza więcej miejsc, gdzie coś może pójść nie tak. Testowanie bezpieczeństwa musi uwzględniać nie tylko pojedyncze mikroserwisy, ale też to, jak ze sobą współpracują, jak przekazują dane i jak są chronione na poziomie sieci.

W chmurze dochodzą jeszcze aspekty konfiguracji środowiska – jak zarządzasz dostępem, jak chronisz połączenia między komponentami, czy masz dobrze ustawione role i uprawnienia.

Architektura serverless

Serverless daje ogromną elastyczność, ale też wprowadza nowe wektory ataku. Tu nie zarządzasz serwerem, ale kodem funkcji, ich konfiguracją i zależnościami. Dlatego ważne są:

- bezpieczne projektowanie funkcji (np. ochrona punktów wejścia),

- testowanie zależności zewnętrznych,

- monitorowanie działania i logów w czasie rzeczywistym.

W serverless łatwo uruchomić kod, ale równie łatwo coś przeoczyć.

Podsumowanie

Środowiska, w których działają aplikacje, zmieniają się coraz szybciej i testowanie bezpieczeństwa musi za tym nadążyć. Automatyzacja, integracja z CI/CD, lepsze narzędzia – to wszystko już dziś pozwala reagować szybciej i skuteczniej. Ale technologia to tylko część układanki. Coraz większe znaczenie będzie mieć świadomość ryzyk na poziomie zespołów, nie tylko tych testerskich. Bezpieczeństwo przestaje być tematem „na koniec sprintu” czy „do sprawdzenia przed wdrożeniem”. Żeby działało, musi być wpisane w proces tworzenia oprogramowania od pierwszego dnia.

Redakcja

Redakcja