CVSS składa się z trzech grup metryk: Bazowej, Czasowej i Środowiskowej. Grupa bazowa reprezentuje wewnętrzne cechy podatności, które są stałe w czasie i istnieją w różnych środowiskach użytkowników, grupa czasowa odzwierciedla cechy podatności, które zmieniają się w czasie, a grupa środowiskowa reprezentuje cechy podatności, które są unikalne dla środowiska użytkownika. Metryki bazowe dają wynik w zakresie od 0 do 10, który może być modyfikowany przez metryki czasowe i środowiskowe.

CVSS jest własnością i jest zarządzany przez FIRST.Org, Inc. (FIRST), organizację non-profit z siedzibą w USA, której misją jest pomoc zespołom w reagowaniu na incydenty bezpieczeństwa na całym świecie. Do używania lub wdrażania CVSS członkostwo w FIRST nie jest wymagane. FIRST wymaga jednak, aby każda osoba lub jednostka używająca CVSS podała odpowiednie informacje o własności.

Należy również pamiętać, że CVSS mierzy dotkliwość, a nie ryzyko.

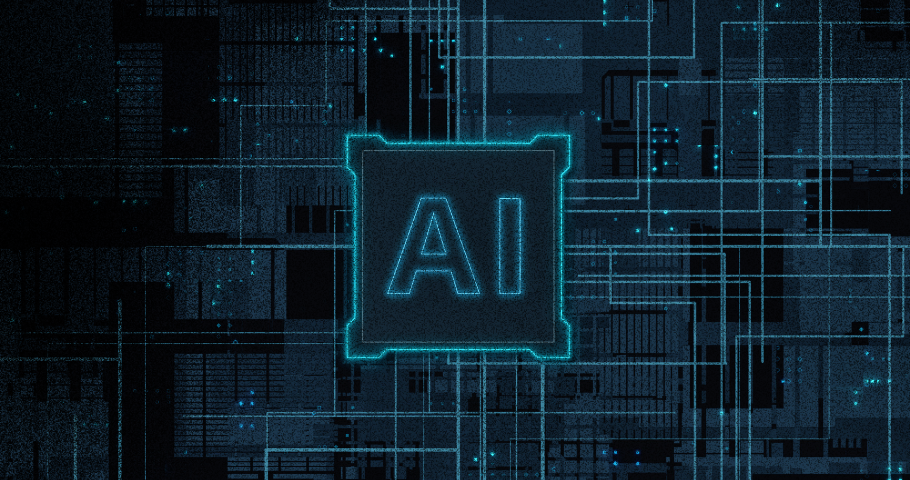

Do obliczania ważności problemów bezpieczeństwa oprogramowania służy udostępniony kalkulator.

Poniżej przykładowe wyliczenia.

Poziom bazowy:

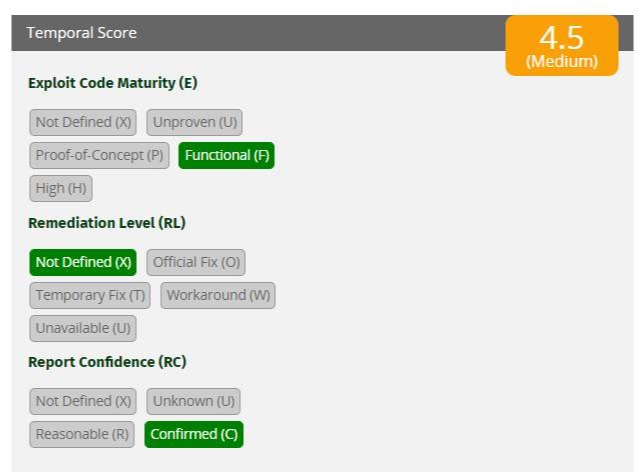

Poziom czasowy:

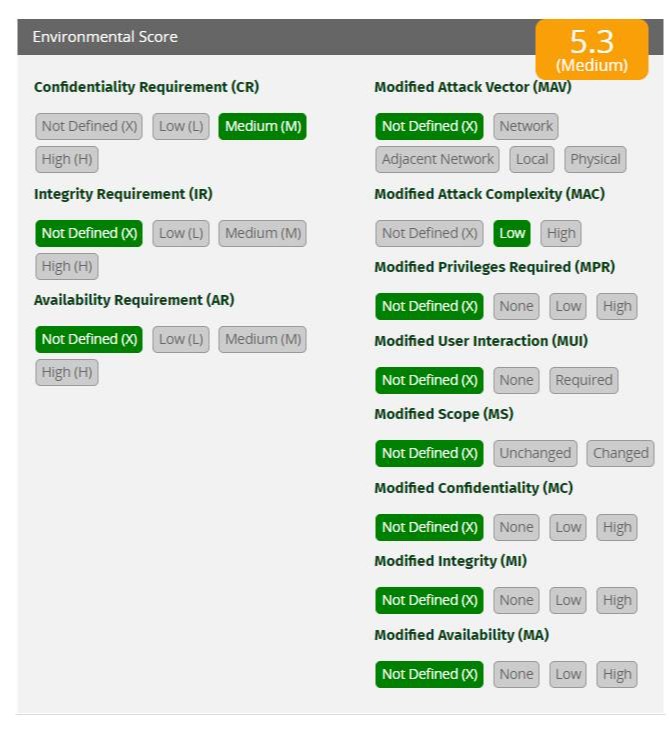

Poziom środowiskowy:

Więcej o FIRST znajdziecie na ich stronie.

Przykład użycia CVSS w firmie Atlassian

W Atlassian poziom ważności problemów bezpieczeństwa oparty jest na samodzielnie obliczonym wyniku CVSS dla każdego konkretnego błędu.

Dla CVSS v3 Atlassian używa następującego systemu klasyfikacji ważności:

ZAKRES OCEN CVSS V3:

- 0.1 - 3.9 -> Niski

- 4.0 - 6.9 -> Średni

- 7.0 - 8.9 -> Wysoki

- 9.0 - 10.0 -> Krytyczny

Poniżej kilka przykładów klasyfikacji podatności, które mogą skutkować danym poziomem ważności. Należy pamiętać, że oceny te nie uwzględniają specyficznej dla użytkownika formy instalacji oprogramowania i powinny być stosowane wyłącznie jako wskazówka.

Poziom ważności: Krytyczny

Luki, które otrzymały ocenę krytyczną, zazwyczaj posiadają większość z poniższych cech:

- Wykorzystanie luki prawdopodobnie doprowadzi do przejęcia kontroli nad serwerami lub urządzeniami infrastruktury na poziomie użytkownika.

- Wykorzystanie jest zazwyczaj proste, w tym sensie, że atakujący nie potrzebuje żadnych specjalnych danych uwierzytelniających ani wiedzy o poszczególnych ofiarach, nie musi też przekonywać docelowego użytkownika, na przykład za pomocą socjotechniki, do wykonania jakiejś specjalnej funkcji.

- W przypadku krytycznych luk, zaleca się jak najszybsze ich załatanie lub aktualizację, chyba że istnieją inne środki zaradcze. Na przykład, czynnikiem łagodzącym może być fakt, że instalacja nie jest dostępna z Internetu.

Poziom ważności: Wysoki

Luki, które uzyskały wysoki poziom istotności, zazwyczaj posiadają niektóre z poniższych cech:

- Luka jest trudna do wykorzystania.

- Wykorzystanie jej może prowadzić do zwiększenia poziomu uprawnień.

- Wykorzystanie luki może spowodować znaczną stratę danych lub przestój w pracy.

Poziom ważności: Średni

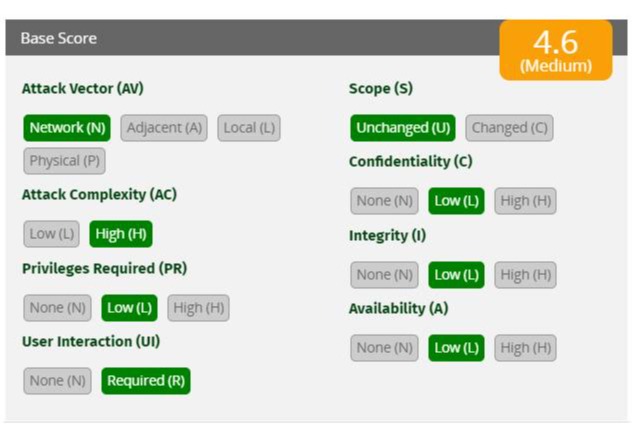

Luki, które osiągają średni poziom istotności, zazwyczaj posiadają niektóre z poniższych cech:

- Podatności, które wymagają od atakującego manipulowania ofiarami za pomocą taktyk socjotechnicznych.

- Podatności na ataki typu Denial of Service, które są trudne do skonfigurowania.

- Exploity, które wymagają, aby atakujący znajdował się w tej samej sieci lokalnej co ofiara.

- Luki, których wykorzystanie zapewnia jedynie bardzo ograniczony dostęp.

- Luki, które do skutecznego wykorzystania wymagają uprawnień użytkownika.

Poziom istotności: Niski

Luki o niskim poziomie istotności mają zazwyczaj bardzo mały wpływ na działalność organizacji. Wykorzystanie takich podatności wymaga zazwyczaj lokalnego lub fizycznego dostępu do systemu.

Redakcja

Redakcja